Pengertian NMAP

NMAP adalah singkatan dari Network Mapper yang merupakan sebuah tool atau alat yang bersifat open source. Alat ini hanya digunakan secara khusus untuk eksplorasi jaringan serta melakukan audit terhadap keamanan dari jaringan tersebut.

Fungsi NMAP

1. Memeriksa Jaringan

2. Melakukan scanning pada por-port dari suatu jaringan

3. Melihat OS yang digunakan oleh ip address yang kita tuju

4. Discover Vulnerabilities dan Verssion Detection

Jika sudah mengetahui apa itu NMAP dan juga beberapa fungsi dari NMAP itu sendiri maka kita akan langsung saja kita akan mencoba untuk melakukan NMAP ini dengan membangun jaringan kita sendiri melalui simulasi menggunakan virtual box dengan memnggunakan 4 buah VM sebagai berikut:

- Mikrotik

- Debian Server 9.7

- WIndows 7

- Kali Linux

Jika sudah berhasil untuk membuat VM dari yang kita butuhkan ini maka langsung saja kita akan melakukan melakukan kondigurasi untuk NMAP dengan menggunakan langkah-langkah berikut ini.

1. Langkah pertama kita langsung saja aktifkan untuk VM Mikrotik yang sudah kita buat ini dengan network adapter nya kita gunakan 2 seperti gambar berikut ini.

2. Langkah selanjutnya kita dapat ubah terlebih dahulu untuk identity mikrotik kita ini dengan menggunakan perintah system identity set name=R-Rafli jika sudah berhasil maka tampilannya akan seperti gambar di bawah ini.

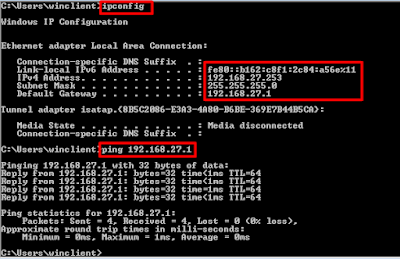

3. Kemudian langsung saja kita akan merequest ip address dari interface ether1 yang dimana interface tersebut sudah ter Bridge dari interface laptop kita yang mendapat koneksi internet seperti gambar di bawah ini.

4. Langkah selanjutnya di sini kita dapat langsung coba remote menggunakan ssh dengan melalui ip address yang sudah kita dapat ini dengan menggunakan user admin jika sudah maka langsung kita klik ok saja seperti gambar di bawah.

5. Langkah selanjutnya langsung saja kita akan melakukan konfigurasi ip address dengan menggunakan interface ether2 dengan perintah ip address add address=192.168.27.1/24 yang dimana untuk interface tersebut menggunakan host only network, karena kita akan bagikan dengan menggunakan dhcp server dengan perintah ip dhcp-server setup dan jika sudah maka tampilannya akan seperti gambar berikut.

6. Langkah selanjutnya langsung saja kita akan melakukan konfigurasi firewall nat untuk membagikan akses internet yang di dapat oleh router mikrotik kita ini ke interface dhcp server yang kita buat ini dengan menggunakan perintah ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade maka jika kita masukkan perintah ip fiewall nat print maka tampilannya akan seperti gambar di bawah ini.

7. Langkah selanjutnya karena kita sudah berhasil membuat ip address dan juga dhcp serevr di dalam router mikrotik kita ini dengan menggunakan adapter host only maka untuk VM Debian server kita ini juga akan menggunakan adapter tersebut dan jika sudah maka kita langsung start saja seperti gambar di bawah ini.

8. Kemudian jika sudah maka langsung kita login ke dalam Debian Server kita ini dan masuk sebagai root dengan menggunakan perintah su dan jika sudah maka tampilannya akan seperti gambar berikut.

9. Langkah selanjutnya pastikan untuk server kita ini sudah mengaktifkan DHCP client untuk merequest ip address dari router mikrotik kita ini dengan menggunakan perintah nano /etc/network/interface/ dan jika sudah berhasil langsung saja kita reboot untuk server kita ini dengan menggunakan perintah reboot seperti gambar di bawah ini.

10. Kemudian jika sudah aktif kembali maka kita dapat check ip address yang di dapat di dalam server kita ini dengan menggunakan perintah ip a jika sudah maka akan muncul ip address yang sesuai dengan yang di bagikan oleh router mikrotik kita ini lalu jika kita coba ping ke arah mikrotik dengan menggunakan perintah ping 192.168.27.1 maka status nya akan reply seperti gambar di bawah ini.

11. Setelah itu kita langsung coba untuk check koneksi untuk Server kita ini dengan menggunakan perintah ping 8.8.8.8 dan juga ping google.com dan jika sudah berhasil maka berarti Debian server kita ini sudah dapat terhubung ke jaringan internet dari router mikrotik kita, kemudian kita juga akan menginstalll ssh ke dalam Debian Server kita seperti gambar di bawah ini.

12. Kemudian kita juga pastikan setting untuk adapter host only yang digunakan dari ke dua VM tersebut kita tambahkan ip addresss secara static saja agar dapat meremote Debian Server dan VM yang lainnya dengan ip address 192.168.27.27 seperti gambar di bawa.

13. Langkah selanjutnya kita akan langsung remote untuk Server kita ini dengan melalui SSH dengan menggunakan ip address yang di dapat tadi dari router mikrotik nya, Setelah itu langsung saja kita login ke dalam Debian server kita ini dan masuk kembali sebagai root dengan menggunakan perintah su seperti gambar di bawah ini.

14. Langkah selanjutnya langsung saja kita akan mengaktifkan untuk VM yang ketiga yaitu Windows 7 ini yang sudah setting dengan menggunakan Host Only adapter sesuai dengan VM Mikrotik karena kita akan merequest ip address dari mikrotik kita ini dengan cara kita klik start seperti gambar di bawah ini.

15. Kemudian jika sudah aktif untuk windows 7 kita ini maka langsung saja kita akan pergi ke cmd lalu kita check ip address yang di dapat nya dengan menggunakan perintah ipconfig dan juga kita juga dapat coba ping ke arah mikrotik nya dengan menggunakan perintah ping 192.168.27.1 dan jika sudah reply status nya maka artinya kita telah berhasil seperti gambar di bawah ini.

16. Setelah itu kita juga dapat coba ping ke DNS dari google yaitu 8.8.8.8 dan domain google.com dengan dan jika status nya juga reply maka artinya untuk Windows 7 kita ini juga sudah dapat internet dari router mikrotik kita ini seperti gambar berikut.

17. Langkah selanjutnya kita juga akan mengaktifkan untuk VM yang terakhir yaitu Kali Linux ini dengan adapter yang digunakan tentu sama yaitu Host Only seperti yang lain karena kita juga akan merequest ip address dari router mikrotik kita ini dengan cara kita klik start lalu login ke dalam kali linux kita ini dengan user yang sudah di buat ketika menginstall kali linux kita ini seperti gambar di bawah ini.

18. Langkah selanjutnya langsung saja kita pergi ke menu terminal lalu akan melihat ip address yang di dapat oleh kali linux kita ini dengan menggunakan perintah ip a dan jika sudah berhasil maka jika kita check dengan melakukan ping ke arah ip address dari router mikrotik maka status juga akan reply seperti gamnbar di bawah.

19. Kemudian kita juga akan periksa untuk koneksi internet nya dengan melakukan ping 8.8.8.8 dan ping google.com jika kedua nya sudah memiliki status reply berarti untuk Kali linux kita ini juga sudah mendapat koneksi interent dari mikrotik kita ini seperti gambar di bawah ini.

20. Langkah selanjutnya kita kemballi lagi ke dalam Debian Server kita ini lalu masukkan perintah nano /ete/apt/sources.list/ lalu kita tambahkan repository dari data utama surabaya yang ke dalam server kita ini seperti gambar berikut.

21. Lalu jika sudah berhasil untuk menambahkan repository dari data utama ini maka langsung saja kita akan update untuk paket paket yang ada ini agar repository yang sudah kita tambahkan tadi terbaca oleh sistem dengan menggunakan peirntah apt update seperti gambar di bawah ini

22. Jika sudah berhasil maka langsung saja kita akan melakukan instalasi untuk paket web server kita ini di sini kita gunakan apache2 dengan menggunakan perintah apt install apache2 jika sudah maka langsung kita klik Y seperti gambar di bawah ini.

23. Kemudian kita juga akan menginstalll paket untuk ftp ke dalam Debian server kita ini dengan menggunakan perintah apt install proftpd seperti gambar di bawah ini.

24. Langkah selanjutnya setelah kita berhasil untuk menginstall paket paket yang kita inginkan ini di ke dalam Debian server kita maka langsung saja kita akan menginstall nmap di dalam Kali linux kita ini untuk melihat port dan os yang terdapat di jaringan kita ini dengan menggunakan perintah apt install nmap seperti gambar di bawah ini.

25. Langkah selanjutnya kita akan melakukan percobaan untuk melakukan nmap ke dalam jaringan kita ini dengan menggunakan perintah nmap -sP 192.168.27.1-254 yang dimana untuk options -sP ini artinya untuk melakukan scanning ping ke ip address yang kita tuju yaitu 192.168.27.1 sampai 192.168.27.254 dan jika sudah berhasil maka hasilnya untuk ip address yang muncul ialah ip address yang terhubung dengan mikrotik kita ini yiatu ip address dari laptop fisik kita, Debian Server, Windows 7 dan juga Kali Linux kita sendiri seperti gambar di bawah ini.

26. Langkah selanjutnya kita akan mencoba untuk melakukan nmap ke dalam jaringan kita ini dengan menggunakan options ke dua yaitu -sT yang berguna untuk menscan port TCP dari target kita ini dengan menyelesaikan 3 way handshake dan kita dapat melakukannya dengan menggunakan perintah nmap -sT {ip host tujuan} dan jika sudah berhasil untuk melakukan nmap dengan options ini, maka akan muncul port port TCP yang terbuka untuk setiap host dari jaringan kita ini.

27. Setelah itu kita juga akan melanjutkan untuk melakukan nmap di kali linux ini dengan menggunakan options selanjutnya yaitu -sS yaitu options untuk scanning default dari nmap itu sendiri yang artinya untuk option ini masih belum menyelesaikan 3 way handshake itu sendiri dan untuk port port yang tedeteksi oleh options ini sering disebut dengan half open port karena tidak membuat koneksi secara penuh oleh karena itu juga untuk options ini tidak akan terdeteksi di dalam log jaringan kita ini dan untuk melakukannya kita dapat melakukannya dengan mengunakan perintah nmap {ip host tujuan} -sS dan jika sudah maka tampilannya akan seperti gambar di bawah ini.

28. Setelah itu kita juga akan melakukan nmaping ini dengan menggunakan option ketiga ini yaitu dengan menggunakan options -sF (FIN Scan) yang dimana untuk cara kerjanya dengan mengirin paket FIN ke port dari ip address tujuan dan jika menerima paket RST maka port di anggap closed tetapi jika tidak ada respon berarti ia open | filtered. dan juga bisa di tandai open filtered ini bila diterima kesalahan dalam paket ICMP nya yang unreachable. untuk melakukannya kita dapat menggunakan perintah nmap {ip host tujuan} -sF dan juga sudah maka hasilnya di sini untuk nmap ke ip host dari mikrotik dan Debian Server maka akan muncul respon open | filtered ini karena tidak mendapat respon dan untuk yang mengarah ke Windows 7 dan Laptop saya maka hasilnya ialah closed karena menerima RST atas probe tanpa perduli port terbuka atau tertutup seperti gambar di bawah ini.

29. Langkah selanjutnya kita akan mencoba untuk melakukan nmap dengan menggunakan options yang terakhir yaitu -O yang dimana options ini berguna untuk melihat OS yang digunakan oeh ip address dari tujuan/target kita ini. untuk melakukannya kita dapat menggunakan perintah nmap -O {ip host tujuan} dan jika kita lihat hasilnya maka untuk OS yang muncul maka akan muncul sesuai dengan yang digunakan oleh target nya ini seperti gambar di bawah ini.

Dari konfigurasi yang ada di atas ini kita dapat mengetahui untuk nmap ini sendiri kita dapat mengetahui bagaiamana bergunanya untuk nmap ini sendiri selain options options di atas kita juga dapat menggunakan options options lainnya ketika melakukan nmaping ini, oleh karena itu kita harus untuk lebih waspada terhadap jaringan yang kita akses ini karena kita belum mengetahui betapa berbahaya untuk koneksi yang kita gunakan sekarang ini. mungkin cukup sekian Terimakasih.

0 Comments